Russische cybercriminelen zetten SUV in als lokmiddel voor diplomaten

Russische cybercriminelen bieden een SUV te koop aan als lokmiddel voor diplomaten, die zij vervolgens besmetten met malware. De groep onderhoudt banden met de Russische militaire inlichtingendienst.

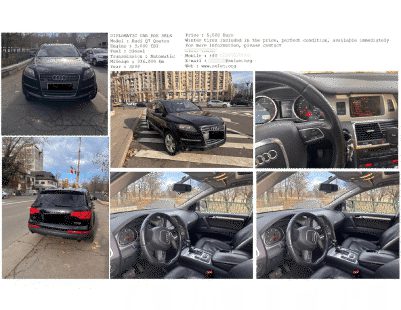

Hiervoor waarschuwt Unit 42, de onderzoeksgroep van Palo Alto Networks, in een nieuw rapport. De aanvallers worden in verband gebracht met de groep Fighting Ursa, ook bekend als APT 28. Unit 42 ontdekte dat deze groep specifiek een Audi Q7 Quattro SUV te koop aanbood als phishing lokmiddel om de "HeadLace backdoor"-malware te verspreiden onder diplomaten sinds maart 2024.

Succesvolle tactieken hergebruiken

Het ‘diplomatieke-auto-te-koop’-phishingthema wordt al jaren gebruikt door Russische cyberaanvallers. Deze lokmiddelen slaan aan bij diplomaten en zorgen ervoor dat doelwitten op de schadelijke inhoud klikken. Unit 42 heeft eerder gezien dat bedreigers deze tactiek gebruikten. In 2023 hergebruikte een andere Russische groep cyberaanvallers, Cloaked Ursa, bijvoorbeeld een advertentie met een te koop staande BMW met als doelwit diplomatieke missies in Oekraïne. De Fighting Ursa-groep staat bekend om het hergebruiken van succesvolle tactieken - zelfs nog het exploiteren van bekende kwetsbaarheden gedurende 20 maanden nadat hun dekmantel al was opgeblazen.

De details van de campagne van maart 2024 geven aan dat de groep zich richtte op diplomaten en gebruikmaakte van openbare en gratis diensten om verschillende stadia van de aanval te hosten. Unit 42 schrijft de campagne met een gemiddeld tot hoog betrouwbaarheidsniveau toe aan Fighting Ursa.

Inloggegevens stelen

HeadLace is een modulaire malware, wat betekent dat verschillende stadia van de handelingen die de malware uitvoert aan elkaar worden gekoppeld vanuit gedownloade zip-bestanden en/of externe website-downloads. Deze stadia zijn waargenomen bij gratis code-hostingsites zoals Mockbin, Webhook en Infinityfree. Volgens brancheverslagen is het doel van deze malware om inloggegevens van het gecompromitteerde systeem te verzamelen en te exfiltreren. Deze inloggegevens worden later waarschijnlijk gebruikt voor toegang en/of laterale beweging.

Palo Alto Networks adviseert organisaties het gebruik van gratis diensten zorgvuldig te onderzoeken en daarbij risico's in kaart te brengen.