Nederland domineert in actieve DDoS Command and Control-aanvallen

Distributed Denial of Service (DDoS)-aanvallen blijven zich ontwikkelen in complexiteit, frequentie en schaal. Lumen Technologies volgt deze bedreigingen en houdt deze tegen – waaronder de Gafgyt- en Mirai-botnetfamilies. In het Q1 2021-onderzoek van Lumen wordt het DDoS-landschap onderzocht en worden de belangrijkste trends gepresenteerd.

Belangrijkste bevindingen

In het DDoS-rapport is gekeken naar de grootste aanvallen die door de wereldwijde DDoS-scrub-infrastructuur van Lumen zijn verwijderd en niet de grootste aanvallen die door het netwerk van Lumen zijn waargenomen.

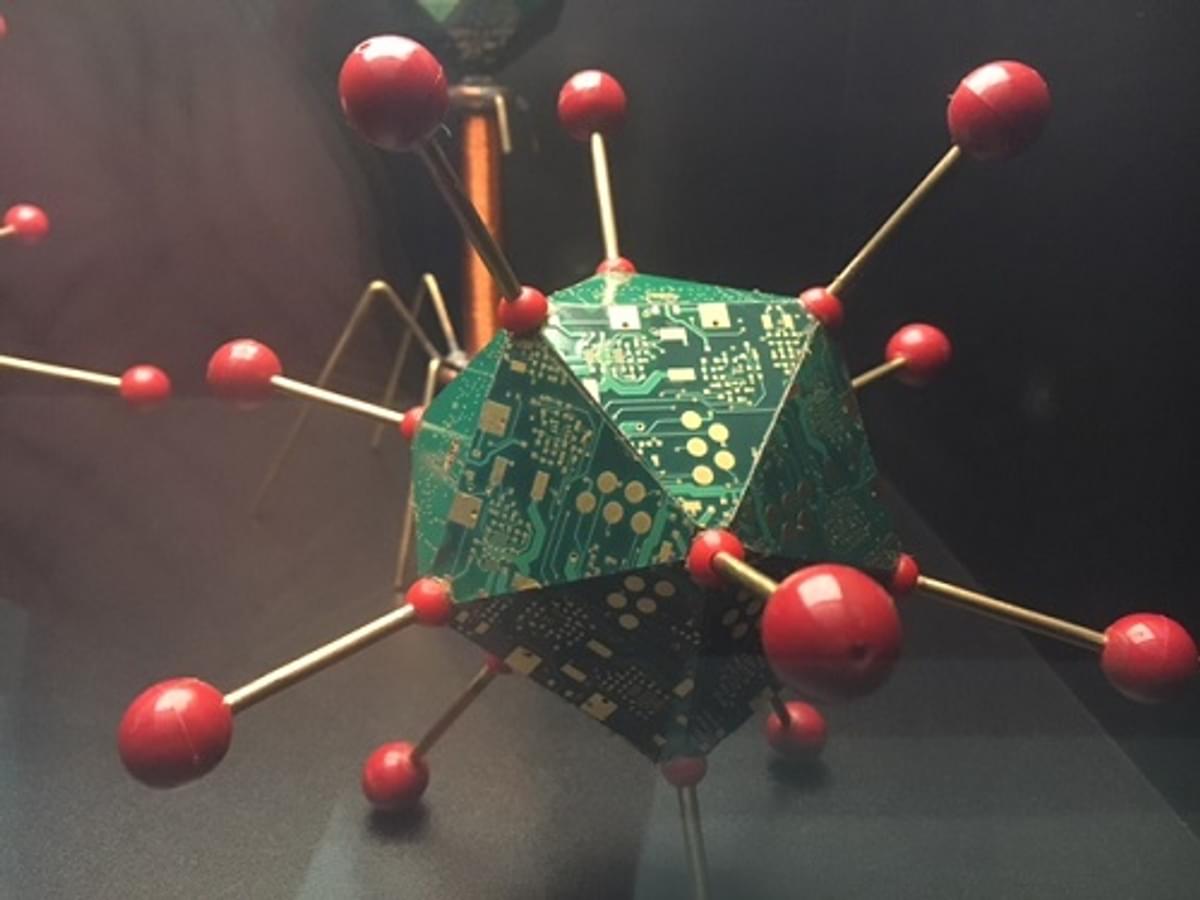

IoT Botnets

- Bekende IoT-botnets – netwerk van apparaten die zijn aangesloten op het Internet of Things (IoT) en die zijn geïnfecteerd met malware – zoals Gafgyt en Mirai, blijven ernstige DDoS-dreigingen. Het rapport toont 700 actieve Command and Control-servers (C2's) die samen 28.000 unieke slachtoffers aanvallen.

- Lumen heeft in het eerste kwartaal bijna 3.000 DDoS C2's wereldwijd getraceerd. De meeste werden gehost in Servië (1.260), gevolgd door de Verenigde Staten (380) en China (373).

- Van de meest actieve wereldwijde C2's die Lumen waarnam en die aanvalscommando's gaven, hadden de Verenigde Staten de meeste (163), gevolgd door Nederland (73) en Duitsland (70).

- Lumen heeft wereldwijd meer dan 160.000 DDoS-botnet-hosts getraceerd. Bijna 42.000 daarvan bevonden zich in de Verenigde Staten – de meeste van alle landen.

Trends DDoS-aanvallen

- De grootste aanval gemeten door bandbreedte te scrubben was 268 Gbps (gigabit per seconde); de grootste aanval gemeten door packet rate te scrubben was 26 Mpps (million packets per seconde).

- De langste DDoS-aanvalsperiode die Lumen voor een klant onder controle hield, duurde bijna twee weken.

- Multi-vector bestrijdingen vertegenwoordigden 41 procent van alle DDoS bestrijdingen, waarbij een DNS query flood gecombineerd met een TCP SYN flood het meest voorkwam.

- De top drie sectoren die het doelwit vormden van de 500 grootste aanvallen in het eerste kwartaal van 2021 waren: Financiën, Software en Technologie en Overheid.

Traceren van User Diagram Protocol (UDP) Reflectors

- Een van de belangrijkste hulpmiddelen gebruikt door cybercriminelen die de bandbreedte van hun aanvallen willen vergroten, is UDP-gebaseerde reflectie waarbij gebruik wordt gemaakt van diensten als Memcached, CLDAP en DNS.

- Hierbij vervalst een aanvaller een bron-IP en gebruikt vervolgens een tussenliggende server, een reflector, om antwoordmogelijkheden naar het IP-adres van het slachtoffer te sturen in plaats van terug naar de aanvaller.

- Black Lotus Labs, de onderzoeksafdeling voor bedreigingen van Lumen, maakt gebruik van de zichtbaarheid van zijn uitgebreide wereldwijde netwerk om diensten te identificeren die mogelijk worden gebruikt om dit soort aanvallen uit te voeren.

- Op basis van gegevens over het eerste kwartaal van 2021 ziet Black Lotus Labs dat Memcached-, CLDAP- en DNS-services momenteel actief worden misbruikt.

"Nu organisaties steeds afhankelijker worden van applicaties om inkomsten te genereren, realiseren velen zich dat ze niet langer het risico kunnen lopen om af te zien van essentiële DDoS-beveiliging. De informatie in dit rapport bewijst dat nog maar eens", zegt Mike Benjamin, Vice President Security van Lumen en Black Lotus Labs. "Aangezien IoT DDoS-botnets zich blijven ontwikkelen, richt Lumen zich op het opsporen en bestrijden van kwaadaardige infrastructuur.

Voor het opstellen van het rapport heeft het beveiligingsteam van Lumen gekeken naar informatie van Black Lotus Labs en aanvalstrends van het Lumen DDoS Mitigation Service-platform, dat tegenmaatregelen direct integreert in het uitgebreide en diep onderzochte wereldwijde netwerk van het bedrijf.

Extra bronnen

- Lees het volledige Q1 2021 DDoS-rapport.

- Bekijk een samenvatting van de gegevens uit het DDoS-rapport in deze infographic.

- Ga dieper in op UPD-gebaseerde reflectors in de nieuwste blog van Black Lotus Labs.

- Lees meer over Lumen DDoS Mitigation Service.

- Lees hoe organisaties die momenteel worden aangevallen DDoS-mitigatie binnen enkele minuten kunnen inschakelen via Lumen DDoS Hyper.

- Lees voor een meer gedetailleerde blik op UDP-reflectors de nieuwste blog van Black Lotus Labs: Tracking UDP Reflectors for a Safer Internet.